امنیت هدف نیست، بلکه سفری دائمی است. برخلاف تصور عموم، ایجاد یکبارۀ امنیت به معنای پایان نگرانیها نیست. شما نمیتوانید برای مدتی طولانی در یک سطح امنیتی باقی بمانید. دنیای سایبری همواره در حال تحول است، و مجرمان اینترنتی هر روز خلاقتر، سازمانیافتهتر و مجهزتر از قبل ظاهر میشوند. بنابراین برای حفظ امنیت شبکه و زیرساختهای دیجیتال، باید همیشه یک گام از تهدیدها جلوتر بود.

تهدید از بیرون، نفوذ از درون

بسیاری از حملات سایبری از خارج شبکه آغاز میشوند؛ اما نکته نگرانکنندهتر آن است که بخش زیادی از حملات مخرب توسط کاربران داخلی شبکه انجام میشود. افرادی که به دلایل مختلف—اعم از نارضایتی، سهلانگاری یا اهداف مخرب—دسترسی قانونی به منابع دارند. از این رو لازم است نهتنها نگاه به بیرون، بلکه نگاهی دقیق به درون شبکه نیز داشته باشید.

در ادامه، به مهمترین اقداماتی میپردازیم که برای بهبود امنیت سازمانی باید مدنظر قرار دهید.

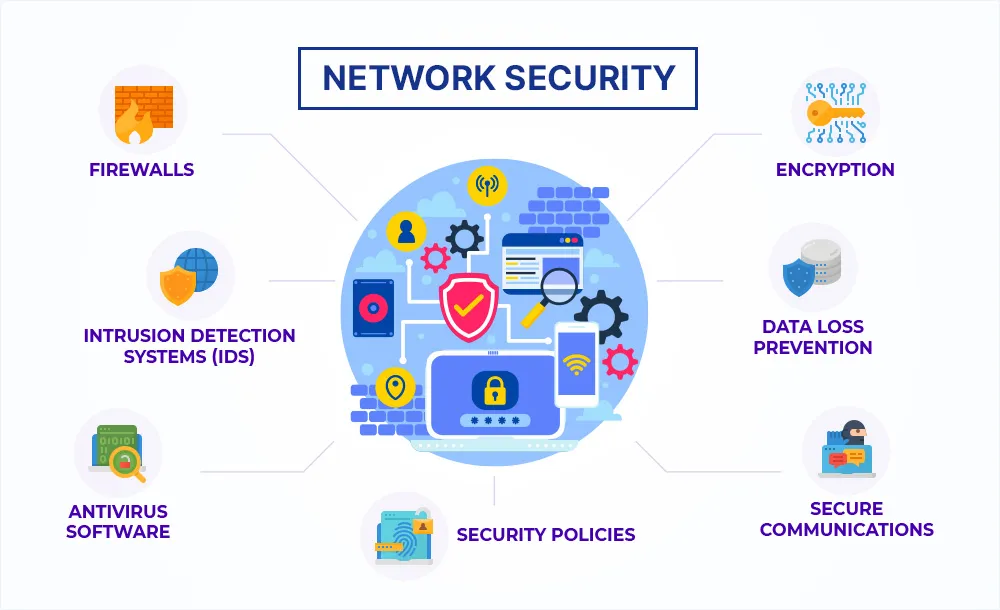

استفاده از دیوار آتش مبتنی بر میزبان (Host-Based Firewall)

چرا فایروالهای سنتی کافی نیستند؟

فایروالهای سختافزاری نقش دفاعی حیاتی دارند، اما در عمل نمیتوانند بهتنهایی محافظت کامل از شبکه را تضمین کنند، بهویژه در برابر حملات داخلی. بسیاری از حملات پیچیده از درون شبکه یا حتی از طریق تجهیزات متصل به آن (مانند لپتاپها و موبایلهای کارکنان) انجام میشوند.

مزایای دیوار آتش میزبان

دیوار آتش مبتنی بر میزبان در سطح سیستمعامل عمل میکند و قابلیتهای زیر را فراهم میسازد:

کنترل دقیق بر ترافیک ورودی و خروجی در سطح هر سرور یا دستگاه.

امکان تعریف پورتها و سرویسهای مجاز.

احراز هویت کاربران در لایه شبکه (مانند Windows Firewall with Advanced Security).

جلوگیری از دسترسی غیرمجاز حتی قبل از رسیدن به لایه اپلیکیشن.

این روش برای سرورهای مجازی و ابری (VPS / Cloud) بسیار حیاتی است، زیرا آنها در معرض حملات مستقیم و غیرمستقیم قرار دارند.

بهروزرسانی مستمر سیستمها و نرمافزارها

چرا آپدیتها حیاتی هستند؟

بسیاری از رخنههای امنیتی از طریق نرمافزارهای قدیمی و آسیبپذیر اتفاق میافتند. بهروزرسانی مستمر سیستمعامل، سرویسها و حتی نرمافزارهای جانبی، نقش بسیار مهمی در جلوگیری از حملات دارد.

توجه به نرمافزارهای پرریسک

مرورگرها

CMS ها (مانند وردپرس)

کنترلپنلهای هاست

پایگاههای داده

ماژولهای امنیتی

هرگونه تأخیر در نصب وصلههای امنیتی (Security Patch) ممکن است شما را به یک قربانی ساده برای مهاجمان تبدیل کند.

تفکیک نواحی امنیتی شبکه (Network Segmentation)

جداسازی فیزیکی و منطقی

تفکیک شبکه به بخشهای مجزا یکی از پایههای امنیت سازمانی است. هدف اصلی آن است که در صورت رخنه در یک بخش، مهاجم نتواند به تمام شبکه دسترسی یابد.

نمونههای تفکیک مناسب:

جدا کردن وبسرور از دیتابیسسرور

جداسازی شبکه عمومی کاربران از شبکه داخلی

تفکیک بین سرورهای ایمیل، پروکسی، فایل و شیرپوینت

استفاده از VLAN یا IPsec برای تفکیک منطقی

مزایا

کاهش سطح حمله (Attack Surface)

محدود کردن دامنه نفوذ در صورت رخنه

تمرکز منابع امنیتی بر داراییهای حیاتی

مدیریت بهتر دسترسی و گزارشگیری

اصل «کمترین سطح دسترسی» (Least Privilege)

مفهوم و اهمیت

کاربران و مدیران سیستم باید فقط به منابعی که برای انجام وظیفهشان نیاز دارند، دسترسی داشته باشند. دادن دسترسی بیش از حد، امنیت شبکه را به خطر میاندازد.

راهکارهای عملی

محدود کردن دسترسی کاربران به اینترنت، فایلها و نرمافزارها

استفاده از حسابهای کاربری با سطح دسترسی کنترلشده

عدم استفاده از اکانت Admin برای کارهای روزمره

ایجاد Roleهای شفاف و مستند در سطح سازمانی

رعایت این اصل در دنیای امروزی که کاربران از دستگاههای شخصی مانند تبلت یا گوشی هوشمند برای دسترسی به اطلاعات شرکتی استفاده میکنند، اهمیت دوچندانی دارد.

نوینهاست، یار نوین شماست

در دنیایی که تهدیدهای سایبری هر روز پیچیدهتر میشوند، نیاز به خدمات میزبانی مطمئن، ایمن و حرفهای بیش از هر زمان دیگری احساس میشود. نوینهاست با ارائه سرورهای مجازی و اختصاصی با بالاترین سطح امنیت، به روزرسانی مداوم زیر ساخت، و بهرهگیری از تیم فنی متخصص، همراه مطمئن شما در مسیر ایمن سازی کسب و کار دیجیتال تان است. با نوینهاست، نهتنها امنیت، بلکه پایداری، سرعت و اطمینان را تجربه خواهید کرد.