مجازیسازی یکی از مهمترین دستاوردهای دنیای زیرساخت و رایانش ابری است. از روزی که شرکت IBM در دههٔ ۶۰ میلادی برای اولینبار سیستمهای چندکاربره را معرفی کرد، تا امروز که میلیونها سرور ابری در لحظه مشغول اجرای اپلیکیشنها هستند، هدف همیشه یکی بوده است: استفادهٔ بهینه از منابع، ایزولیشن کاربران و مقیاسپذیری بالا.

اما هر نسلی از فناوری مجازیسازی چالشهایی هم با خود آورده است — ماشینهای مجازی کلاسیک (VM) کند و سنگین بودند؛ کانتینرها (Containers) سبکتر شدند ولی از نظر امنیت، ضعفهایی داشتند.

در نتیجه، نیاز به فناوریای حس میشد که سرعت Docker را با امنیت KVM ترکیب کند.

پاسخ این نیاز، مفهومی بود به نام MicroVM یا «ماشین مجازی میکروسکوپی»؛ کوچک، سریع، ایزوله و فوقالعاده امن.

این مقاله با نگاهی عمیق بررسی میکند که MicroVM چیست، چگونه کار میکند، چرا شرکتهایی مثل AWS، Google و Cloudflare از آن استفاده میکنند، و چرا آیندهی سرورها در دستان آن است.

سیر تکامل مجازیسازی تا تولد MicroVM

برای درک بهتر MicroVM، باید بدانیم مجازیسازی چطور به این نقطه رسیده است:

🔹 مرحلهٔ اول: Hypervisorهای کلاسیک

در دههٔ ۲۰۰۰، ابزارهایی مثل VMware ESXi، KVM و Xen انقلابی در سرورها ایجاد کردند.

هر ماشین مجازی (VM) سیستمعامل، درایورها و منابع خودش را داشت و به کمک Hypervisor از سایر ماشینها جدا بود.

اما مشکل اینجا بود که هر VM چند صد مگابایت تا چند گیگابایت حافظه مصرف میکرد و بوت آن گاهی بیش از ۳۰ ثانیه طول میکشید.

🔹 مرحلهٔ دوم: کانتینرها (Containers)

در دههٔ ۲۰۱۰ با ظهور Docker، همهچیز تغییر کرد.

کانتینرها دیگر نیازی به سیستمعامل مجزا نداشتند و مستقیماً روی کرنل لینوکس میزبان اجرا میشدند.

این یعنی چابکی بالا، مصرف منابع پایین و مقیاسپذیری عالی.

اما نقطهضعف بزرگشان: امنیت بود. اگر یکی از کانتینرها escape میکرد، ممکن بود به کل سیستم آسیب بزند.

🔹 مرحلهٔ سوم: تولد MicroVM

در سال ۲۰۱۸، شرکت Amazon Web Services (AWS) پروژهای متنباز به نام Firecracker را معرفی کرد؛ ماشینی مجازی بسیار سبک برای اجرای سریع، امن و مقیاسپذیر در محیطهای Cloud و Serverless.

این فناوری پایهٔ معماری سرویسهایی مانند AWS Lambda و AWS Fargate شد.

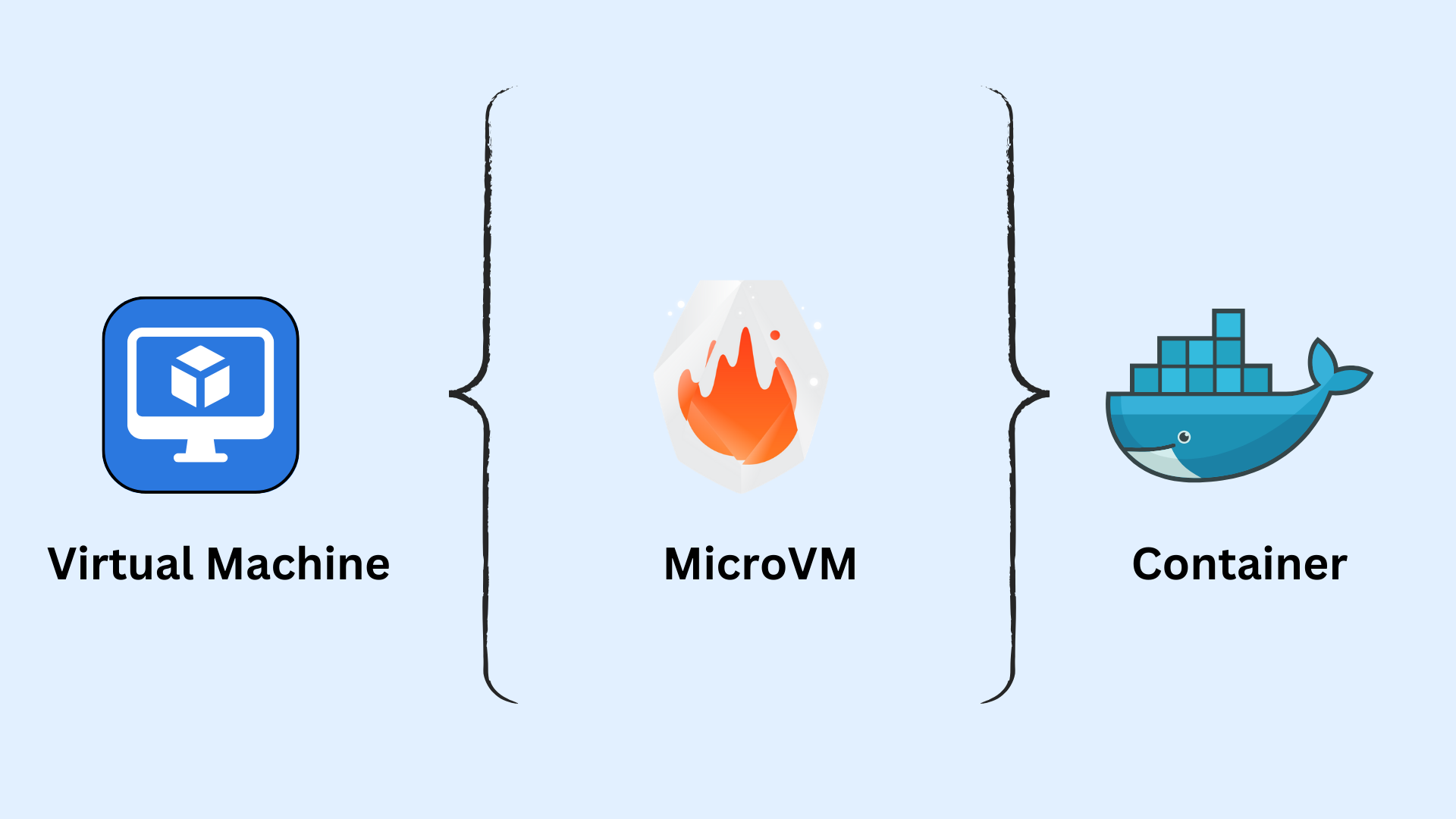

MicroVMها ترکیبی از دو دنیا هستند:

امنیت ماشینهای مجازی + سرعت و سبکی کانتینرها.

MicroVM چیست؟

MicroVM (Micro Virtual Machine) نوعی ماشین مجازی مینیمال است که با حذف تمام اجزای غیرضروری، محیطی بسیار سبک و سریع برای اجرای اپلیکیشنها ایجاد میکند.

MicroVM مجازی سازی در محیطهای ابری

برخلاف ماشینهای مجازی معمولی، MicroVM:

هیچ BIOS، ACPI یا درایور گرافیکی ندارد.

از کرنل بسیار کوچک و بهینهشده استفاده میکند.

در حافظهای بسیار محدود (مثلاً ۵ تا ۳۰ مگابایت RAM) اجرا میشود.

در کمتر از ۱۲۵ میلیثانیه بوت میشود.

در واقع MicroVM دقیقاً بین دو نقطهٔ VM و Container قرار میگیرد — از نظر امنیت شبیه VM، از نظر سرعت شبیه Container.

معماری فنی MicroVM

معماری MicroVM بر پایهٔ سه اصل کلیدی است:

مینیمالیسم (Minimalism)

ایزولیشن سختافزاری (Hardware Isolation)

مدیریت خودکار (Automated Lifecycle)

🔸 اجزای اصلی

Kernel مینیمال: فقط شامل درایورهای ضروری برای شبکه (virtio-net) و دیسک (virtio-blk).

Root File System سبک: حاوی اپلیکیشن و چند ابزار ضروری.

Jailer / Sandbox: محدودکنندهٔ سطح دسترسی هر MicroVM در سطح سیستمعامل.

VMM (Virtual Machine Monitor): کنترلکنندهٔ اجرای MicroVMها از طریق KVM.

🔸 مسیر بوت

Hypervisor حافظه و CPU را تخصیص میدهد.

Image کرنل مستقیماً در حافظه لود میشود.

Rootfs (سیستمفایل) mount میشود.

فرآیند اصلی اپلیکیشن اجرا میشود.

تمام این مراحل زیر ۱۵۰ms طول میکشد — یعنی بیش از ۳۰۰ برابر سریعتر از یک VM سنتی.

Firecracker؛ قلب تپنده MicroVMها

پروژه Firecracker توسط AWS ساخته شد تا بتواند میلیونها محیط ایزوله را همزمان روی سرورهای ابری اجرا کند.

Firecracker روی KVM (Kernel-based Virtual Machine) اجرا میشود و زبان برنامهنویسی آن Rust است — زبانی که به امنیت حافظه (Memory Safety) معروف است.

🔹 اجزای Firecracker:

VMM: کنترل و مدیریت MicroVMها

API Server: ارتباط از طریق RESTful API

Jailer: ایزولیشن و sandbox برای جلوگیری از دسترسی ناخواسته

هر بار که کاربر AWS Lambda تابعی اجرا میکند، Firecracker یک MicroVM جدید ایجاد میکند که فقط چند میلیثانیه عمر دارد و سپس حذف میشود.

به گفته AWS، زیرساخت Lambda روزانه میلیونها MicroVM ایجاد و حذف میکند — بدون افت کارایی یا خطر امنیتی.

تفاوت MicroVM با VM و Container

| ویژگی | VM سنتی | Container | MicroVM |

|---|---|---|---|

| زمان بوت | ۳۰–۶۰ ثانیه | <۱ ثانیه | <۰.۱۵ ثانیه |

| امنیت | بالا (Hypervisor-level) | متوسط | بالا (Hardware Sandbox) |

| مصرف RAM | بالا (۵۱۲MB+) | پایین (۵۰MB+) | بسیار پایین (۵–۳۰MB) |

| ایزولیشن | کامل | در سطح کرنل | کامل |

| سرعت مقیاس | کند | سریع | بسیار سریع |

| کاربرد ایدئال | اپهای بزرگ | Microservices | Serverless & Edge Computing |

عملکرد و بنچمارکها

طبق گزارش AWS و Phoronix:

Firecracker Boot Time: حدود ۱۲۵ میلیثانیه

Memory Overhead: کمتر از ۵ مگابایت برای هر MicroVM

CPU Utilization: تا ۶۰٪ بهینهتر از VMهای سنتی در محیطهای Serverless

Density (تراکم اجرایی): بیش از ۵۰۰۰ MicroVM روی یک سرور فیزیکی با 128GB RAM

این اعداد نشان میدهد MicroVMها از نظر مصرف منابع و مقیاسپذیری بیرقیب هستند.

امنیت در MicroVM

یکی از جذابترین ویژگیهای MicroVM، تمرکز شدید آن بر امنیت و ایزولیشن است.

در محیطهایی مثل AWS Lambda یا Cloudflare Workers، چند میلیون کد از کاربران مختلف روی یک سرور فیزیکی اجرا میشود.

بدون ایزولیشن سختافزاری، این کار تقریباً غیرممکن بود.

Firecracker از چند لایه امنیتی بهره میبرد:

اجرای هر MicroVM در یک namespace جداگانه

محدودسازی syscalls از طریق seccomp

استفاده از jailer برای حذف دسترسی به فایلسیستم

sandbox سختافزاری از طریق KVM

نتیجه: هر MicroVM مثل یک «قلعهٔ مستقل» در حافظه اجرا میشود — بدون امکان escape یا دسترسی متقاطع.

ادغام MicroVM با Kubernetes و DevOps

یکی از جالبترین روندهای اخیر، ترکیب MicroVMها با Kubernetes است.

پروژههایی مثل KubeVirt و Firekube امکان اجرای Podها در MicroVMهای جداگانه را فراهم کردهاند.

این یعنی:

امنیت Podها در حد Hypervisor

مقیاسپذیری و مدیریت مرکزی Kubernetes

بوت سریعتر از VM ولی ایزولهتر از Container

در DevOps مدرن، میتوان MicroVMها را بخشی از CI/CD Pipeline کرد تا هر Build یا Test در محیطی جداگانه، سریع و ایمن اجرا شود.

کاربردهای واقعی MicroVM

🟠 AWS Lambda و Fargate

در AWS، هر اجرای Function در Lambda یا هر Container در Fargate درون یک MicroVM مجزا اجرا میشود.

این ساختار به AWS اجازه میدهد تا میلیونها درخواست را در لحظه با امنیت کامل مدیریت کند.

🔵 Cloudflare Workers

Cloudflare از معماری مشابه برای اجرای کد در Edge استفاده میکند — نزدیکترین سرور به کاربر.

هر Worker یک محیط sandboxشدهی سریع و سبک است، مشابه MicroVM.

🟢 Google Cloud Run و Knative

Google نیز برای Serverless خود از Sandbox مشابه Firecracker بهره میبرد، برای تفکیک بارهای کاری.

🧩 پروژههای متنباز مهم

Cloud Hypervisor (Intel): مشابه Firecracker ولی با تمرکز بر عملکرد Enterprise.

Kata Containers: اجرای Container درون MicroVM برای افزایش امنیت.

Weave Ignite: اجرای MicroVMها با دستور Docker (

docker run) برای سادگی DevOps.

امنیت MicroVM در برابر Container Escape

در سالهای اخیر، حملات Container Escape (مثل Dirty Pipe ) نشان دادند که کانتینرها برای میزبانی چندکاربره امن نیستند.

اما MicroVM این مشکل را در سطح معماری حل میکند.

در MicroVM:

هر اپلیکیشن در یک ماشین مجازی سختافزاری اجرا میشود.

کرنل میزبان با آن به اشتراک گذاشته نمیشود.

مهاجم حتی با دسترسی root داخل MicroVM، به سیستم اصلی نفوذ نمیکند.

پروژهی Kata Containers دقیقاً برای همین هدف ساخته شده است:

اجرای هر کانتینر داخل یک MicroVM تا خطرات امنیتی صفر شود.

چالشها و محدودیتها

هیچ فناوری بینقص نیست؛ MicroVM هم استثنا نیست.

عدم پشتیبانی از GUI: فقط برای اپلیکیشنهای بدون رابط گرافیکی (CLI/Server).

پیکربندی پیچیدهتر: مدیریت هزاران MicroVM نیازمند اتوماسیون دقیق است.

نیاز به کرنل مدرن: فقط در Linux Kernel 4.14+ پشتیبانی میشود.

Debug دشوار: بهدلیل ایزولیشن شدید، بررسی خطاها سختتر است.

بااینحال، مزایای آن آنقدر زیاد است که تقریباً تمام شرکتهای بزرگ Cloud در حال مهاجرت به آن هستند.

آینده MicroVM؛ از Cloud تا Edge

دنیا بهسمت Edge Computing و Serverless در حرکت است — یعنی پردازش در نزدیکترین نقطه به کاربر، با حداقل تأخیر.

MicroVM دقیقاً برای همین هدف ساخته شده است.

در آیندهای نزدیک:

هر اپلیکیشن کوچک (Function) در یک MicroVM اجرا میشود.

سرورها دیگر اپلیکیشن دائمی ندارند؛ فقط MicroVMهای کوتاهعمر.

هوش مصنوعی مسیر اجرای MicroVMها را بهینه میکند.

در Edge، هزاران MicroVM بهصورت خودکار بر اساس موقعیت کاربران اجرا میشوند.

بهبیان ساده، MicroVM همان چیزی است که Cloud را به Cloud-Native واقعی تبدیل میکند.

مطالعه موردی: AWS Lambda

AWS Lambda بزرگترین مثال عملی برای MicroVM است.

هر بار که یک توسعهدهنده تابعی اجرا میکند، سیستم Firecracker یک MicroVM جدید میسازد.

میانگین عمر هر MicroVM کمتر از ۵ دقیقه است، اما در هر ثانیه میلیونها مورد از آن ساخته و حذف میشود.

🔹 نتایج عملکردی (AWS Internal Data):

زمان بوت: ۱۲۵ms

RAM مصرفی: ۵–۱۰MB

تاخیر در پاسخ: کمتر از ۵۰ms

نرخ خطا: <0.001%

این سطح از عملکرد بدون Firecracker ممکن نبود. در VMهای سنتی، چنین مقیاسی نیازمند هزاران سرور بیشتر بود.

پیشبینی آینده صنعتی

طبق گزارش Gartner (۲۰۲۵):

تا سال ۲۰۳۰ بیش از ۶۰٪ بارهای کاری Cloud Native از معماری MicroVM استفاده خواهند کرد.

شرکتهایی مانند Intel، Alibaba Cloud، Red Hat، و Cloudflare هماکنون سرمایهگذاری گستردهای در توسعه VMMهای سبک و امن دارند.

در حوزه 5G و IoT نیز نقش کلیدی دارد؛ چون دستگاههای لبه (Edge Nodes) منابع محدودی دارند و نمیتوانند VM کامل اجرا کنند.

در اینجا MicroVMها راهحل ایدهآل برای مدیریت هوشمند منابع و امنیت هستند.

جمعبندی

این فناوری بهویژه برای زیرساختهای Cloud، Edge و Serverless، معنای جدیدی از چابکی، امنیت و مقیاسپذیری را ارائه میدهد.

اگر ماشین مجازی نسل اول انقلاب داده بود و Docker انقلاب نرمافزار،

MicroVM انقلاب زیرساخت است — سریع، ایمن، سبک و خودکار.

نوین هاست یار نوین شماست

در نوین هاست، ما همیشه مرزهای فناوری را دنبال میکنیم تا سرورهایی سریعتر، امنتر و مقیاسپذیرتر ارائه دهیم. فناوریهایی مانند MicroVM، eBPF و Infrastructure as Code پایهگذار نسل جدید میزبانی هوشمند هستند.