در دنیای زیرساخت و هاستینگ، هر ثانیه از کار افتادن سرور میتواند به معنای از دست رفتن اعتبار، درآمد و کاربران باشد.

پایداری سرورها یا همان Uptime، معیار حیاتی برای هر دیتاسنتر است. اما همین پایداری در نقطهای به چالش کشیده میشود: بهروزرسانی کرنل.

کرنل لینوکس مغز سیستمعامل است؛ کوچکترین نقص امنیتی در آن میتواند به حمله یا ناپایداری کل سیستم منجر شود.

اما برای اعمال هر تغییر در کرنل، لازم است سرور ریبوت شود تا نسخه جدید بارگذاری گردد. این یعنی قطع سرویس، افت عملکرد و گاهی خسارت سنگین.

اینجاست که فناوری Kernel Live Patching همهچیز را متحول میکند.

با این فناوری میتوان کرنل را در همان حال که در حال اجراست، وصله کرد بدون حتی یک ثانیه ریبوت.

چالش کلاسیک: ریبوت، دشمن پایداری

تا قبل از ظهور Live Patching، هر زمان که نقص امنیتی یا باگ در کرنل کشف میشد، مدیر سیستم مجبور بود سیستم را reboot کند تا کرنل جدید فعال شود.

در محیطهای خانگی شاید این موضوع مهم نباشد، اما در دنیای سرورها، reboot مساوی با Downtime است.

برای شرکتهای مالی، بانکها، یا ارائهدهندگان سرویسهای ابری، حتی ۱ دقیقه خاموشی ممکن است به خسارات چند میلیون تومانی منجر شود.

به همین دلیل، تیمهای DevOps همیشه به دنبال روشی بودند که بدون توقف سرویسها، کرنل را patch کنند.

در سال ۲۰۰۸ در MIT، پروژهای به نام Ksplice متولد شد که برای اولین بار ایدهی “آپدیت بدون ریبوت” را محقق کرد. همین ایده، بعداً مسیر تولد فناوری Kernel Live Patching را هموار کرد.

Kernel Live Patching چیست؟

Kernel Live Patching (یا Live Kernel Update) قابلیتی است که به شما اجازه میدهد کدهارا مستقیماً در کرنل در حال اجرا تزریق کنید، بدون اینکه نیاز به خاموش و روشن کردن سیستم داشته باشید.

بهبیان سادهتر:

«بهروزرسانی زندهی کرنل یعنی اصلاح بخشی از مغز سیستم بدون آنکه سرور حتی برای لحظهای نفسش را قطع کند.»

با استفاده از این فناوری، تغییرات مربوط به آسیبپذیریها، باگها یا بهبودهای جزئی، در زمان اجرا در حافظه اعمال میشود.

کاربران یا سرویسها هیچ قطعی احساس نمیکنند و سیستم بدون وقفه به کارش ادامه میدهد.

مکانیزم فنی Live Patch — زیر پوست کرنل

برای درک بهتر نحوهی کار Live Patching باید کمی وارد فضای فنیتر شویم.

کرنل لینوکس مجموعهای از توابع (functions) است که هرکدام وظیفهای خاص دارند. وقتی Patch منتشر میشود، معمولاً یکی از این توابع باید اصلاح شود.

در روش سنتی، کرنل جدید باید هنگام بوت لود شود تا جایگزین نسخه قبلی گردد.

اما در Live Patching، فرآیند متفاوت است:

تدوین Patch: یک ماژول کرنل حاوی نسخهی جدید تابع مورد نظر ساخته میشود.

تأیید ایمنی: سیستم Verifier درون کرنل بررسی میکند که هیچ رفتار خطرناکی (مثل دسترسی خارج از محدودهی حافظه) وجود ندارد.

بارگذاری در حافظه: کرنل ماژول patch را در حافظه فعلی بارگذاری میکند.

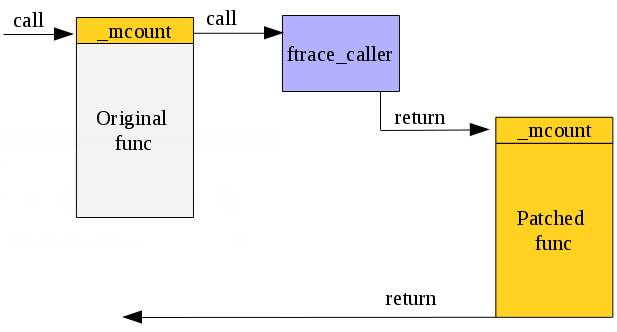

تغییر مسیر فراخوانی (Function Redirection): جدول ftrace کرنل بهروزرسانی میشود تا هر بار که تابع قبلی فراخوانی میشد، حالا نسخهی جدید اجرا شود.

اگر در هر مرحله خطایی رخ دهد، سیستم بهصورت خودکار rollback میکند و تابع قدیمی فعال باقی میماند.

نکتهٔ مهم این است که همهی این فرآیند در فضای حافظه (Memory Space) انجام میشود و حتی یک بایت روی دیسک نوشته نمیشود تا نیاز به reboot نباشد.

تفاوت Live Patching با روشهای سنتی آپدیت کرنل

در جدول زیر تفاوت اصلی این دو رویکرد را میبینید:

| ویژگی | آپدیت سنتی | Kernel Live Patching |

|---|---|---|

| نیاز به reboot | ✅ دارد | ❌ ندارد |

| Downtime | زیاد | صفر |

| نحوه اعمال Patch | در زمان بوت | در زمان اجرا |

| امنیت | وابسته به زمان نصب | بلافاصله پس از انتشار Patch |

| مناسب برای | سیستمهای عادی | سرورهای حساس و تولیدی |

| سرعت اجرا | کند | سریع و بلادرنگ |

Live Patching بهجای جایگزینی کل کرنل، فقط همان بخشهای اصلاحشده را در حافظه بازنویسی میکند، بنابراین بسیار سبکتر و سریعتر است.

ابزارها و فناوریهای مهم Live Patching

| ابزار | معرفی کوتاه | توسعهدهنده | توزیعهای پشتیبانیشده |

|---|---|---|---|

| Ksplice | اولین فناوری Live Patch؛ پایهگذار این مفهوم | Oracle | Ubuntu, Oracle Linux, RHEL |

| Kpatch | ابزار رسمی Red Hat برای کرنل Enterprise | Red Hat | RHEL, AlmaLinux, CentOS |

| KGraft | ابزار SUSE برای وصله زنده کرنل | SUSE | SLES, openSUSE |

| Canonical Livepatch | سرویس رسمی Ubuntu برای بهروزرسانی زنده | Canonical | Ubuntu LTS 16.04 به بالا |

هر یک از این ابزارها با ساختار خاص خود کار میکند اما هدف نهایی همهشان یکی است:

افزایش امنیت بدون کاهش پایداری.

Canonical Livepatch؛ رویکرد ساده برای Ubuntu

Canonical Livepatch یکی از سادهترین پیادهسازیهای Live Patching است که مخصوص Ubuntu LTS طراحی شده.

کاربر کافی است Snap مربوطه را نصب کند:

sudo snap install canonical-livepatch

سپس توکن فعالسازی را از داشبورد Ubuntu دریافت کرده و وارد کند:

sudo canonical-livepatch enable <token>

وضعیت سرویس را میتوان با دستور زیر بررسی کرد:

canonical-livepatch status

در این سرویس، Canonical بهصورت خودکار Patchهای جدید را از مخزن مرکزی خود (از طریق HTTPS با امضای دیجیتال GPG) دانلود و نصب میکند.

برای کاربران شخصی، استفاده از این قابلیت تا سه سرور رایگان است.

Kpatch؛ انتخاب محبوب مدیران سرور

Kpatch که توسط Red Hat توسعه یافته، امروزه یکی از پرکاربردترین ابزارهای Live Patching در توزیعهای Enterprise مثل RHEL، AlmaLinux و CentOS است.

نصب آن بسیار ساده است:

sudo yum install kpatch

sudo systemctl enable --now kpatch

سپس با دستور زیر لیست patchهای نصبشده را مشاهده کنید:

sudo kpatch list

برای نصب وصلهی جدید:

sudo kpatch update

و در صورت نیاز به حذف آن:

sudo kpatch uninstall

Kpatch از ftrace برای جایگزینی توابع استفاده میکند و اگر تغییر ناسازگاری در ABI تشخیص دهد، نصب را متوقف میکند تا سیستم دچار crash نشود.

معماری داخلی Kernel Live Patch

درون کرنل لینوکس، eBPF و ftrace نقش مهمی در پیادهسازی patch دارند.

زمانی که کرنل در حال اجراست، هر تابع در جدول فراخوانی خاص خود ثبت شده.

Live Patch از قابلیت ftrace برای تغییر مسیر این فراخوانیها استفاده میکند تا اجرای تابع جدید جایگزین تابع قدیمی شود.

برای حفظ پایداری، توابع قدیمی در حافظه باقی میمانند تا اگر در آینده rollback لازم بود، بلافاصله برگردند.

به همین دلیل است که Live Patch حتی در صورت بروز خطا، باعث Crash سیستم نمیشود.

از نظر ساختاری، هر patch به شکل ماژولی با پسوند .ko در مسیر /var/lib/kpatch/ ذخیره میشود و هنگام بارگذاری با دستور insmod در حافظه تزریق میگردد.

مزایای Kernel Live Patching در زیرساختهای بزرگ

۱. پایداری مطلق: هیچ قطعی در سرویسهای حیاتی رخ نمیدهد.

۲. امنیت همیشگی: Patchهای امنیتی بلافاصله پس از انتشار نصب میشوند.

۳. صرفهجویی در هزینه: کاهش نیاز به زمانبندی برای reboot.

۴. بهبود SLA و رضایت مشتریان: Uptime بالاتر، تجربه کاربری بهتر.

۵. مدیریت آسان: سازگاری با سیستمهای مدیریت پیکربندی مانند Ansible.

Kernel Live Patching در محیطهای Cloud و Kubernetes

در زیرساختهای Cloud Native که هزاران نود در حال اجرا هستند، Live Patching حیاتی است.

برای مثال، در Kubernetes میتوان Kpatch را از طریق DaemonSet روی تمام Nodeها توزیع کرد.

در این حالت، هر Node بهصورت مستقل patch خود را دریافت میکند و هیچ Pod یا سرویس خاموش نمیشود.

این قابلیت به Cloud Providerها کمک میکند که بدون قطع ترافیک، کل زیرساخت را ایمن نگه دارند.

در OpenStack و VMware هم این فناوری برای نودهای Compute کاربرد دارد و باعث حفظ High Availability میشود.

تفاوت Live Patching با DKMS و ماژولهای عادی کرنل

برخلاف DKMS که ماژولها را در فضای جداگانه کامپایل و در زمان reboot بارگذاری میکند،

Live Patching ماژول را در لحظهی اجرا به حافظه تزریق میکند.

در DKMS تغییر روی دیسک ذخیره میشود اما در Live Patch، همه چیز فقط در حافظه اتفاق میافتد.

این باعث میشود patch در کمتر از چند ثانیه اعمال شود و در صورت خطا، تنها با یک دستور غیرفعال گردد.

سناریوی واقعی از دیتاسنتر

فرض کنید در یک شرکت پرداخت آنلاین، آسیبپذیری جدیدی در کرنل (CVE) کشف میشود.

در روش قدیمی باید شب هنگام کل سرورها را reboot کنید؛ ریسک بالا، هزینه زیاد و احتمال قطع لحظهای سرویس.

اما با Kpatch یا Canonical Livepatch، مدیر سیستم در همان لحظه دستور زیر را اجرا میکند:

sudo kpatch update

در چند ثانیه، وصله در تمام نودها نصب میشود، بدون آنکه هیچ پرداخت یا تراکنشی متوقف شود.

نمودار uptime در Grafana حتی یک افت را هم نشان نمیدهد.

چالشها و محدودیتها

فقط Patchهای خاص قابل Live نصب هستند (اغلب CVEهای بحرانی).

در تغییرات بزرگ ABI یا ساختار داده، reboot همچنان لازم است.

حجم زیاد patch ممکن است باعث افزایش مصرف RAM شود.

برای نسخههای قدیمی کرنل (پایینتر از ۴.۰) پشتیبانی وجود ندارد.

در صورت مدیریت نادرست، امکان نصب patch معیوب وجود دارد، هرچند rollback همیشه فعال است.

آینده Kernel Live Patching و خودکارسازی هوشمند

جهان DevOps به سمت Self-Healing Infrastructure در حرکت است — زیرساختی که خودش مشکلات را شناسایی و رفع میکند.

Live Patching پایهی همین مفهوم است.

در آینده، با ترکیب Live Patch و هوش مصنوعی (AI)، سرورها میتوانند بهصورت خودکار وصلههای امنیتی را از پایگاههای CVE دریافت و پس از بررسی سازگاری، در لحظه نصب کنند.

این یعنی کرنلی که خودش را patch میکند، بدون دخالت انسان.

پروژههایی مانند Canonical Auto Patch و Ansible-AI Patch Automation در همین راستا در حال توسعه هستند.

جمعبندی

Kernel Live Patching تحولی بزرگ در دنیای مدیریت سرورهای لینوکسی است.

با این فناوری، دیگر نیازی به انتخاب بین امنیت و پایداری نیست — هر دو بهصورت همزمان قابل دستیابیاند.

از دیتاسنترهای Enterprise تا سرورهای Cloud، Live Patching تضمین میکند که سیستم همیشه امن، پایدار و در حال اجرا باقی بماند.

چه با Canonical Livepatch روی Ubuntu کار کنید، چه با Kpatch در AlmaLinux، در هر دو حالت، فلسفه یکسان است:

Patch کن، بدون ریبوت، بدون وقفه.

نوین هاست یار نوین شماست

در نوین هاست، ما امنیت، سرعت و پایداری را سه پایه اصلی زیرساخت میدانیم.

هدف ما ارائهی سرورهایی است که همیشه در بهترین وضعیت عملکردی خود باشند.اگر به دنبال میزبانی لینوکسی هستید که امنیت و پایداری واقعی را تجربه کنید،

نوین هاست یار نوین شماست