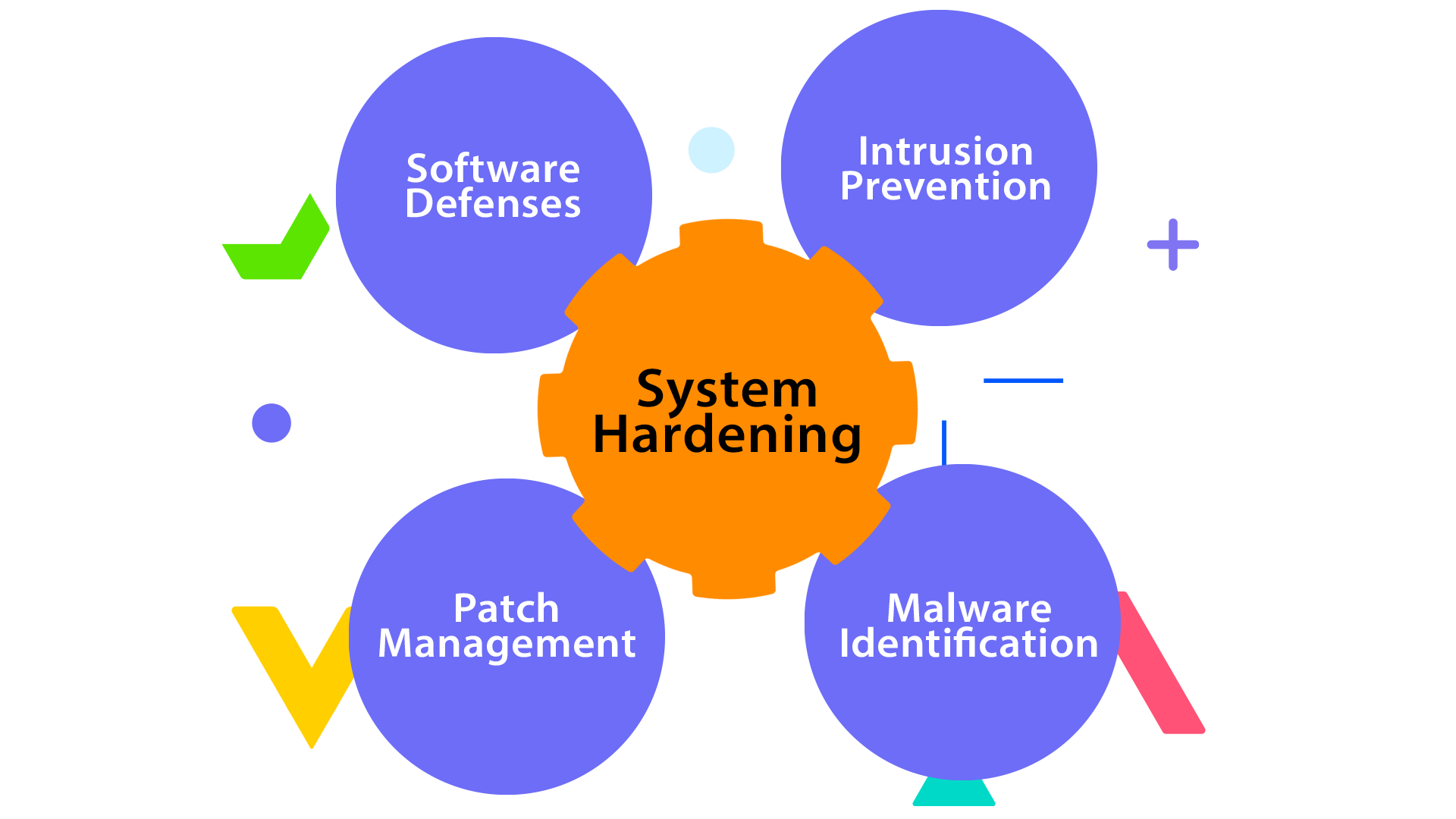

سرورها هسته اصلی هر وب سایت، سرویس آنلاین، دیتابیس و زیرساخت نرم افزاری هستند. هر اختلال، نفوذ یا ضعف امنیتی در سرور می تواند کل سیستم را دچار مشکل کند و حتی موجب خسارت های مالی و اعتباری شود. با افزایش حملات سایبری، استفاده از ربات های خودکار، بدافزارها، حملات هدفمند و ابزارهای نفوذ، حفاظت از سرور تنها با یک فایروال یا آنتی ویروس ممکن نیست. در چنین فضایی Server Hardening نقشی اساسی دارد. Hardening به مجموعه ای از اقدامات گفته می شود که سطح حمله را کاهش می دهد، دسترسی های اضافی را حذف می کند، سرویس های غیرضروری را خاموش می کند، تنظیمات امن را فعال می کند و محیطی مقاوم و چندلایه ایجاد می کند.

در این مقاله به صورت عمیق، علمی و در عین حال قابل فهم، مبانی Hardening، روش های عملی آن، رویکردهای نوین در امنیت سرور و چک لیست های ضروری را بررسی می کنیم. این متن برای مدیران سیستم، مدیران سایت، صاحبان کسب و کار، تیم های DevOps و متخصصان امنیت نوشته شده است.

Server Hardening چیست

Server Hardening مجموعه ای از اقدامات است که برای کاهش نقاط ضعف، محدودسازی دسترسی ها و ایمن سازی کامل یک سرور انجام می شود. هدف Hardening این است که مهاجم نتواند از درگاه های باز، سرویس های ناامن، پیکربندی های اشتباه یا رمزهای ضعیف وارد سیستم شود. Hardening جلوی نفوذ را نمی گیرد، اما ورود مهاجم را بسیار دشوار می کند. همچنین اگر مهاجم موفق به ورود شود Hardening مانع گسترش حمله می شود.

سه اصل در Hardening نقش اساسی دارند:

حذف هر چیز غیرضروری

تقویت هر بخش ضروری

مانیتورینگ مداوم رفتار سرور

چون هر سرویس اضافی، هر پورت باز و هر پیکربندی اشتباه می تواند نقطه ورود مهاجم باشد.

چرا Hardening برای امنیت سرور ضروری است

سروها در معرض انواع تهدیدها قرار دارند. هر روز بدافزارهای جدید، باج افزارها، ابزارهای Brute Force، اسکریپت های خودکار و آسیب پذیری های تازه منتشر می شوند. Hardening کمک می کند تا سرور در برابر این تهدیدها مقاوم تر شود. برخی از مهم ترین دلایل اهمیت Hardening عبارتند از:

کاهش سطح حمله

کاهش احتمال نفوذ موفق

محافظت از اطلاعات حساس

افزایش پایداری سرویس

کاهش بار سیستم

بهبود عملکرد و سرعت

ایجاد لایه های امنیتی مستقل

زمانی که یک سرور سخت سازی نشده باشد، حتی یک آسیب پذیری ساده می تواند کل سیستم را در معرض خطر قرار دهد.

اصول اولیه Hardening سرور

برای شروع Hardening باید اصول زیر را اجرا کنید. این اصول پایه و اساسی هستند و بدون آن ها هیچ لایه امنیتی قوی شکل نمی گیرد.

حذف سرویس های غیرضروری

هر سرویس اجرا شده روی سرور یک نقطه ورود است. بسیاری از سرورها سرویس هایی را اجرا می کنند که مدیر سیستم حتی از وجود آنها خبر ندارد. حذف سرویس های غیر کاربردی اولین قدم Hardening است. اگر یک سرویس لازم نیست باید حذف شود و تنها سرویس های ضروری روی سرور فعال بمانند.

مدیریت کاربران و مجوزها

حمله های زیادی از طریق کاربران غیرضروری یا تنظیمات اشتباه مجوزها اتفاق می افتد. باید:

کاربران غیر لازم حذف شوند

مجوزها دقیقا براساس نیاز تعریف شوند

گروه بندی کاربران درست انجام شود

کاربر root محدود شود

ورود مستقیم root غیرفعال شود

استفاده از رمزهای قوی

رمزهای ساده مهم ترین دلیل نفوذ به سرورها هستند. باید رمزهای قوی، بلند و غیرقابل حدس استفاده کرد. استفاده از MFA یا کلیدهای SSH امنیت را چند برابر می کند.

به روز نگه داشتن نرم افزارها

آسیب پذیری ها معمولا از طریق نسخه های قدیمی نرم افزارها سوءاستفاده می شوند. به روزرسانی هسته، سرویس ها و برنامه ها نقش مهمی در امنیت دارد.

Hardening در لایه شبکه

امنیت شبکه مهم ترین بخش Hardening است. اگر دسترسی شبکه محدود نشده باشد، سایر لایه های امنیتی تاثیر خود را از دست می دهند.

پیکربندی فایروال

فایروال باید تنها پورت های ضروری را باز کند. هیچ سروری نباید بیش از چند پورت در دسترس داشته باشد. فایروال هایی مانند UFW، FirewallD و IPtables ابزارهای اصلی برای این بخش هستند.

محدود کردن دسترسی SSH

SSH نقطه رایج برای حملات Brute Force است. برای ایمن سازی SSH باید:

پورت SSH تغییر کند

ورود root غیرفعال شود

ورود با رمز ممنوع شود

ورود با کلید تنظیم شود

تعداد تلاش های ورود محدود شود

استفاده از Fail2Ban

Fail2Ban فعالیت های مشکوک را شناسایی می کند و آی پی های مزاحم را به سرعت مسدود می کند. این ابزار از سرور در برابر حملات مکرر محافظت می کند.

غیرفعال کردن IPv6 در صورت عدم نیاز

اگر از IPv6 استفاده نمی کنید بهتر است آن را غیرفعال کنید تا سطح حمله کوچک تر شود.

Hardening در لایه سیستم عامل

لایه سیستم عامل یکی از مهم ترین بخش های Hardening است. این لایه شامل سرویس های اصلی و پیکربندی های حساس است.

حذف پکیج های غیر لازم

پکیج های بدون استفاده باید حذف شوند تا خطر سوءاستفاده از آسیب پذیری های آنها کاهش پیدا کند.

فعال سازی SELinux یا AppArmor

این ابزارها رفتار برنامه ها را کنترل می کنند و اگر برنامه ای رفتار غیرمجاز نشان دهد، آن را محدود می کنند. استفاده از آنها یکی از مهم ترین مراحل Hardening است.

امن سازی فایل های حساس

فایل های کلیدی سیستم مانند:

passwd

shadow

hosts

ssh_config

sudoers

permission های حساس دارند و باید به دقت کنترل شوند.

Harden کردن کرنل

تنظیم پارامترهای کرنل با sysctl امنیت سیستم را چند برابر می کند. مواردی مانند:

خاموش کردن پاسخ به ping

جلوگیری از IP Spoofing

خاموش کردن Packet Redirect

نقش مهمی در امنیت دارند.

Hardening در لایه سرویس ها

سرویس هایی مانند وب سرور، دیتابیس، ایمیل سرور، API ها و سیستم های مدیریت محتوا باید به صورت جداگانه Hardening شوند.

امن سازی وب سرورها

در وب سرورهایی مانند Nginx و Apache باید:

پورت های اضافی غیرفعال شوند

نسخه نرم افزار پنهان شود

Rate Limit فعال شود

Headers امنیتی فعال شوند

دسترسی به فایل های حساس محدود شود

امن سازی دیتابیس

دیتابیس نقطه حساس حملات است. باید:

دسترسی root محدود شود

پورت های غیرضروری بسته شوند

SSL فعال شود

کاربران جداگانه ایجاد شوند

Backup امن گرفته شود

امن سازی پنل های مدیریتی

پورت های مدیریت باید تغییر کنند و دسترسی تنها برای آی پی های مشخص فعال شود.

Hardening با روش های نوین امنیتی

مدل های امنیتی سنتی برای تهدیدهای امروزی کافی نیست. Hardening مدرن از روش های جدید استفاده می کند.

Zero Trust Security

Zero Trust می گوید هیچ کاربری قابل اعتماد نیست. در این مدل:

هر درخواست بررسی می شود

مجوزها دائم کنترل می شوند

هویت کاربران مرتب تایید می شود

استفاده از EDR

EDR رفتار سیستم را در زمان واقعی تحلیل می کند و اگر رفتار مشکوک شناسایی شود، جلوی آن را می گیرد.

Audit Log و مانیتورینگ هوشمند

سیستم باید رویدادها را ثبت کند و مدیر بتواند رفتارهای غیرعادی را سریع شناسایی کند.

امنیت Container ها

در محیط های مدرن DevOps، کانتینرها نقش مهمی دارند. Hardening کانتینر شامل موارد زیر است:

ایجاد Image های امن

استفاده از Registry امن

محدود کردن Capabilities

عدم استفاده از Image های ناشناس

چک لیست کامل Hardening برای مدیران سرور

در این چک لیست می توانید مراحل Hardening را به طور کامل اجرا کنید:

حذف سرویس های غیرضروری

محدودسازی کاربران

استفاده از کلید SSH

فعال سازی فایروال

محدودسازی پورت ها

فعال سازی Fail2Ban

به روز نگه داشتن سیستم

امن سازی فایل های اصلی سیستم

فعال سازی SELinux یا AppArmor

Hardening وب سرور و دیتابیس

فعال سازی لاگ و مانیتورینگ

پشتیبان گیری منظم

استفاده از SSL

فعال سازی تنظیمات DNSSEC

این چک لیست پایه حداقلی برای هر سرور است.

نتیجه گیری

Hardening یکی از مهم ترین اقدامات امنیتی برای محافظت از سرورها است. این فرآیند سطح حمله را کاهش می دهد و مانع نفوذ مهاجمان می شود. Hardening نه تنها امنیت را افزایش می دهد، بلکه پایداری، سرعت و کارایی سرور را نیز بهبود می بخشد. هر کسب و کار، چه کوچک و چه بزرگ، باید Hardening را به عنوان بخش ثابت مدیریت زیرساخت خود اجرا کند. سرورهایی که Harden نشده اند همیشه در معرض خطر هستند و ممکن است با یک آسیب پذیری ساده دچار خسارت شوند.

نوین هاست یار نوین شماست

نوین هاست با ارائه سرورهای قدرتمند، پشتیبانی تخصصی و زیرساخت امن، بهترین بستر را برای اجرای پروژه های حرفه ای فراهم می کند. تیم فنی نوین هاست با تجربه کافی در Hardening و مدیریت امنیت سرور، می تواند امن سازی کامل سرور شما را اجرا کند و محیطی پایدار و قابل اعتماد در اختیار شما قرار دهد. اگر به دنبال سروری سریع، امن و حرفه ای هستید، سرویس های نوین هاست بهترین انتخاب برای حفاظت از پروژه و کسب و کار شما هستند.