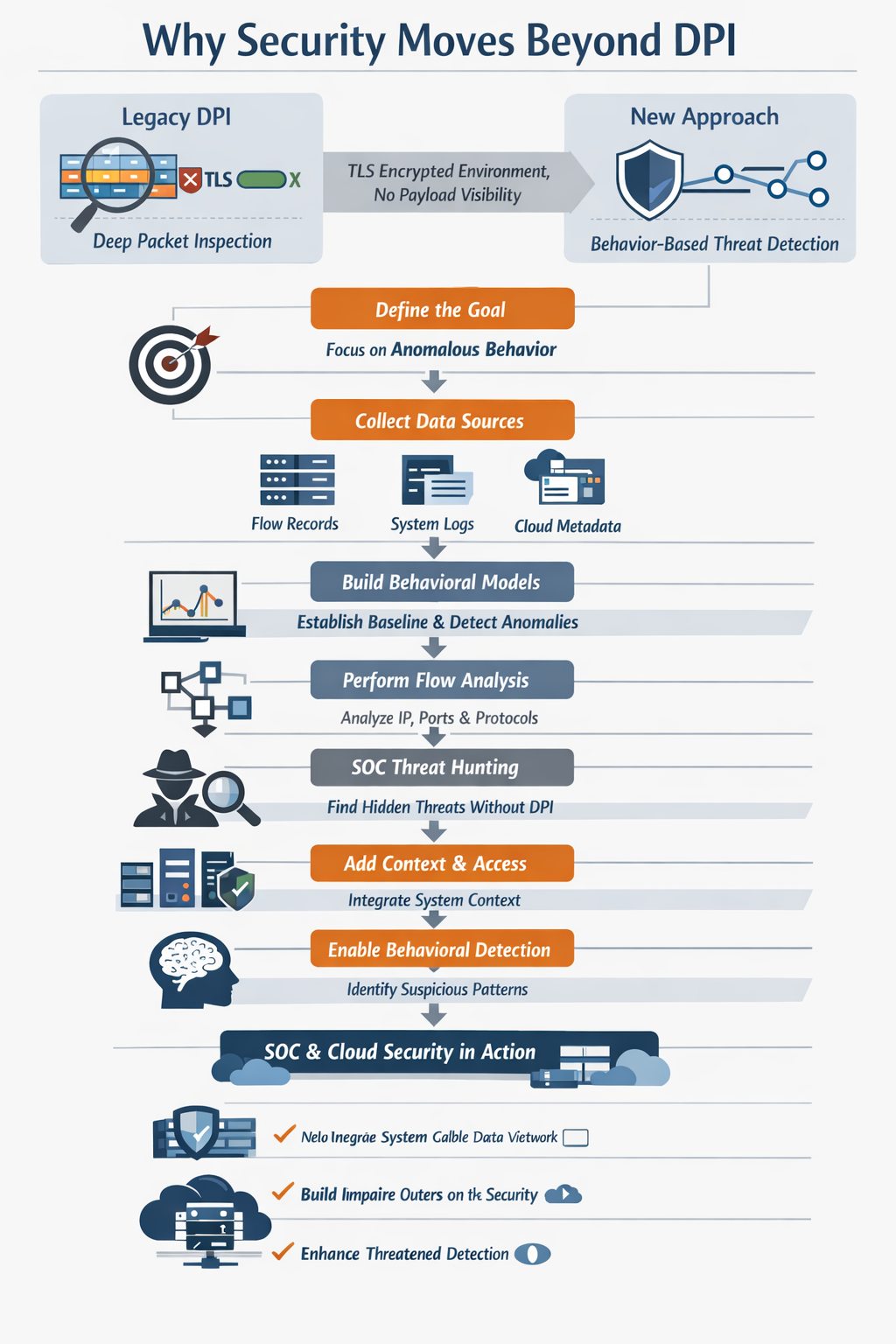

مدیر شبکه امروز با محیطی کار می کند که تقریبا تمام ارتباطات آن رمزنگاری شده است. بنابراین تیم امنیت دیگر به محتوای بسته ها دسترسی ندارد. علاوه بر این ابزارهای مبتنی بر DPI قدرت تشخیص خود را از دست داده اند. در نتیجه تیم امنیت باید روش تشخیص تهدید را تغییر دهد. در چنین شرایطی Threat Detection بدون DPI تنها مسیر عملی باقی می ماند.

این مقاله به صورت کاملا عملیاتی نوشته شده است و هر بخش یک اقدام مشخص را توضیح می دهد. تمرکز راهنما روی SOC دیتاسنتر و Cloud است.

تیم امنیت چرا DPI را کنار می گذارد

در ابتدا تیم امنیت به DPI تکیه می کرد. این تیم امضاهای حمله را در Payload جستجو می کرد. با فعال شدن TLS این دید از بین رفت. بنابراین DPI هشدارهای ناقص تولید کرد.

علاوه بر این رمزگشایی ترافیک بار پردازشی ایجاد کرد. سپس تاخیر شبکه افزایش یافت. در نتیجه تیم امنیت تصمیم گرفت DPI را از مسیر تشخیص تهدید حذف کند.

مدیر شبکه چگونه هدف Threat Detection بدون DPI را تعریف می کند

مدیر شبکه ابتدا هدف را مشخص می کند. هدف تشخیص رفتار مخرب است نه خواندن داده. بنابراین مدیر شبکه تمرکز را از محتوا به رفتار منتقل می کند.

در ادامه مدیر شبکه منابع داده را مشخص می کند. این منابع شامل Flow متادیتا لاگ و Context سیستم ها هستند.

موتور تحلیل چگونه دید رفتاری ایجاد می کند

موتور تحلیل ابتدا رفتار عادی شبکه را ثبت می کند. سپس این موتور الگوی ارتباط سرورها کاربران و سرویس ها را مدل سازی می کند. در نتیجه خط پایه رفتاری شکل می گیرد.

پس از آن موتور تحلیل هر انحراف معنادار را علامت گذاری می کند. بنابراین تیم امنیت بدون دیدن Payload رفتار مشکوک را تشخیص می دهد.

سیستم تشخیص چگونه Flow Analysis را اجرا می کند

سیستم تشخیص Flow های شبکه را جمع آوری می کند. این سیستم IP مبدأ مقصد پورت پروتکل مدت زمان و حجم داده را ثبت می کند. سپس سیستم تشخیص این داده ها را ذخیره می نماید.

در ادامه موتور تحلیل این Flow ها را پردازش می کند. بنابراین الگوهای غیرعادی به سرعت آشکار می شوند.

تحلیلگر SOC چگونه تهدید را بدون DPI شناسایی می کند

تحلیلگر SOC به Flow نگاه می کند نه به Payload. سپس تحلیلگر مقصدهای غیرمنتظره را بررسی می کند. در نتیجه ارتباطات Command and Control شناسایی می شوند.

علاوه بر این تحلیلگر SOC الگوی زمان بندی را تحلیل می کند. بنابراین Beaconing های کم حجم ولی مداوم آشکار می شوند.

تیم امنیت چگونه Context را وارد فرآیند می کند

تیم امنیت برای هر سیستم Context تعریف می کند. این Context شامل نقش سرور مالک سرویس و ارتباطات مجاز است. سپس تیم امنیت این اطلاعات را به موتور تحلیل می دهد.

در نتیجه موتور تحلیل رفتار غیرعادی را دقیق تر تشخیص می دهد. برای مثال ارتباط خارجی برای یک Web Server طبیعی است اما برای یک Backup Server هشدار تولید می کند.

سیستم تشخیص چگونه Behavioral Detection را فعال می کند

سیستم تشخیص Behavioral Detection را روی داده های Flow اجرا می کند. این سیستم رفتار عادی را یاد می گیرد. سپس انحراف از این رفتار را ثبت می کند.

بنابراین سیستم تشخیص تهدیدات ناشناخته را نیز شناسایی می کند. این روش به امضا وابسته نیست.

موتور یادگیری ماشین چگونه Threat Detection را تقویت می کند

موتور یادگیری ماشین حجم بالای داده را پردازش می کند. سپس این موتور الگوهای عادی را استخراج می نماید. در نتیجه انحراف ها به صورت خودکار مشخص می شوند.

علاوه بر این موتور یادگیری ماشین False Positive را کاهش می دهد. بنابراین تحلیلگر SOC روی هشدارهای واقعی تمرکز می کند.

تیم SOC چگونه Threat Hunting بدون DPI انجام می دهد

تیم SOC منتظر هشدار خودکار نمی ماند. این تیم فرضیه تهدید تعریف می کند. سپس تیم SOC داده های Flow و Context را بررسی می نماید.

در نتیجه تیم SOC ارتباطات پنهان را کشف می کند. این فرآیند بدون مشاهده Payload انجام می شود.

مدیر شبکه چگونه Threat Detection را در دیتاسنتر اجرا می کند

مدیر شبکه Flow داخلی East West را فعال می کند. سپس مدیر شبکه ارتباط بین سرویس ها را ثبت می نماید. در نتیجه دید داخلی ایجاد می شود.

علاوه بر این مدیر شبکه Microsegmentation را اعمال می کند. بنابراین دامنه حمله کاهش می یابد.

تیم امنیت چگونه Threat Detection بدون DPI را در Cloud اجرا می کند

تیم امنیت Flow های Cloud را جمع آوری می کند. سپس تیم امنیت لاگ های سرویس و هویت را اضافه می نماید. در نتیجه دید ترکیبی ایجاد می شود.

بنابراین تیم امنیت تهدیدات Cloud Native را بدون DPI شناسایی می کند.

سیستم تشخیص چگونه False Positive را کاهش می دهد

سیستم تشخیص Context را با Flow ترکیب می کند. سپس سیستم تشخیص رفتار بلندمدت را تحلیل می نماید. در نتیجه هشدارهای اشتباه کاهش می یابند.

این کاهش بار کاری SOC را سبک تر می کند.

اشتباهات رایج که تیم امنیت باید از آنها اجتناب کند

برخی تیم ها تلاش می کنند همه ترافیک را رمزگشایی کنند. این تصمیم هزینه و ریسک ایجاد می کند. برخی تیم ها DPI را به زور نگه می دارند. این تصمیم دید واقعی ایجاد نمی کند.

تیم امنیت باید این اشتباهات را کنار بگذارد و Threat Detection بدون DPI را بپذیرد.

مسیر عملیاتی پیشنهادی برای پیاده سازی

مدیر شبکه Flow را فعال می کند. تیم امنیت Behavioral Detection را پیاده سازی می کند. تحلیلگر SOC Threat Hunting را آغاز می کند. موتور تحلیل Context را مصرف می کند.

در نتیجه سازمان به Threat Detection پایدار دست پیدا می کند.

جمع بندی نهایی

Threat Detection بدون DPI یک انتخاب نیست بلکه یک ضرورت است. تیم امنیت با تحلیل رفتار Flow Context و یادگیری ماشین تهدیدات را شناسایی می کند. این رویکرد با رمزنگاری سازگار است و امنیت واقعی ایجاد می کند.

نوین هاست یار نوین شماست

نوین هاست با رویکرد عملیاتی امنیت شبکه زیرساخت هایی طراحی می کند که Threat Detection بدون DPI را ممکن می سازند. تیم فنی نوین هاست Flow Analysis Behavioral Detection و SOC مدرن را به صورت اجرایی پیاده سازی می کند. اگر به دنبال امنیت واقعی در شبکه های رمزنگاری شده هستید نوین هاست یار نوین شماست.